Специалисты компании Securonix заметили фишинговую кампанию, которой дали название MEME#4CHAN. По словам экспертов, злоумышленники используют уникальную цепочку атак для доставки малвари XWorm на машины жертв и применяют «необычный код PowerShell, наполненный мемами».

Атаки MEME#4CHAN в первую очередь нацелены на производственные фирмы и медицинские клиники, расположенные в Германии, сообщают специалисты.

Новое исследование основано на недавних выводах аналитиков Elastic Security Labs, которые первыми выявили приманки злоумышленников, с помощью которых жертв заставляют открывать вредоносные документы, распространяющие полезные нагрузки вредоносов XWorm и Agent Tesla.

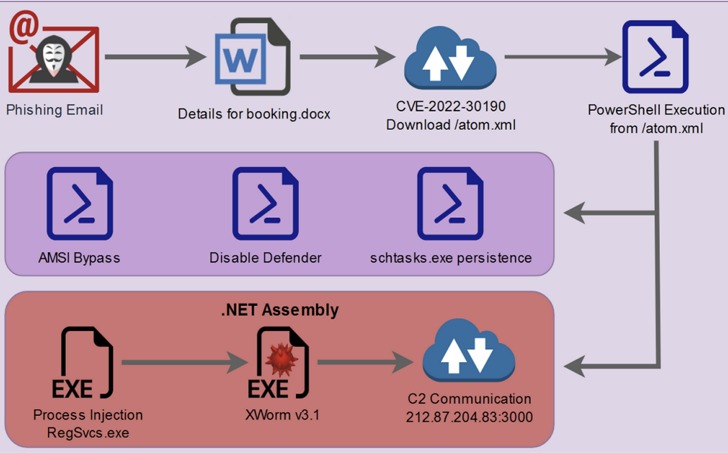

Такие атаки начинаются с фишинговых писем, к которым прикреплены фейковые документы Microsoft Word. Вместо вредоносных макросов здесь используется нашумевшая в прошлом году уязвимость Follina (CVE-2022-30190) для доставки жертве обфусцированного скрипта PowerShell.

Злоумышленники применяют этот скрипт PowerShell для обхода Antimalware Scan Interface (AMSI), отключения Microsoft Defender и закрепления в системе, в конечном итоге, запуская на машине жертвы бинарник .NET, содержащий XWorm.

Исследователи отмечают, переменные в упомянутом PowerShell-скрипте имеют необычные названия, в основном отсылающие к различным мемам и культурным феноменам: CHOTAbheem (популярный в Индии мультсериал Chhota Bheem), Sexybunbun, MEME2026, Shakalakaboomboom и так далее. Именно поэтому вредоносная кампания носит название MEME#4CHAN.

«Судя по быстрой проверке, лицо или группа лиц, ответственных за атаку, могут иметь ближневосточное или индийское происхождение, хотя окончательная атрибуция не подтверждена»,

— пишут эксперты.

Сам XWorm – не новый вредонос, он рекламируется на хакерских форумах и обладает широким набором функций, позволяющих похищать конфиденциальную информацию с зараженных хостов. Эта малварь способна воровать данные из буфера обмена, использоваться для DDoS-атак и атак программ-вымогателей, распространяться через USB и доставлять на зараженную машину дополнительные полезные нагрузки.

Хотя неясно, кто именно стоит за обнаруженными атаками, по словам аналитиков Securonix, методы и некоторые артефакты указывают на возможную связь с группировкой TA558, которая в прошлом атаковала гостиничный бизнес.

Источник: xaker.ru